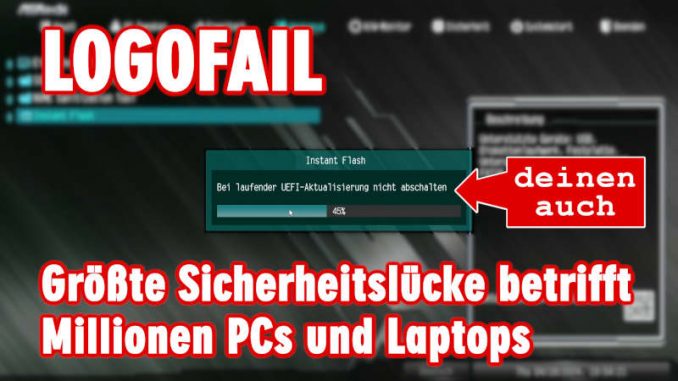

Die neu entdeckte Sicherheitslücke LOGOFAIL bedroht seit Wochen Millionen von PCs, Gaming-PCs, Laptops und Notebooks. Das Besondere bei dieser entdeckten Sicherheitslücke ist, dass die Rechner hier auf UEFI-Ebene, also direkt über die Firmware (früher Bios genannt) bedroht werden.

Früher kaum Bios-Updates – heute regelmäßig updaten

Bei den klassischen PCs der 1990er bis ins Jahr 2012 gab es nur das statische Bios, welches nur bei einer Hardwareänderung neu programmiert (gebrannt) werden musste. Hatte man eine neue Grafikkarte oder einen neuen Prozessor gekauft, dann musste man oft das Bios des PCs neu flashen, damit die neue Hardware erkannt wurde. Ansonsten haben die PC-Hersteller damals von einem Bios-Update meistens abgeraten.

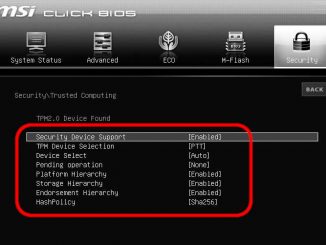

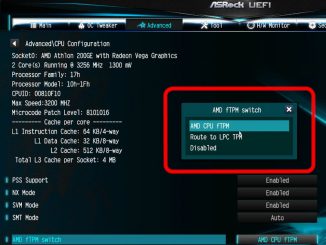

Heute ist das anders. Seit Intel und Microsoft ab dem Jahr 2012 den Bios-Nachfolger UEFI auf neuen Mainboards eingeführt haben, hat sich einiges geändert. Der Bios-Ersatz UEFI ist deutlich komplexer als das alte Bios und entsprechend auch anfälliger für Malware-Angriffe und Manipulationen durch Drittsoftware.

Wie funktioniert UEFI und welche Probleme bei Wikipedia [Link zu externer Webseite]

Logofail greift über das Hersteller-Logo an

Die neueste und größte Bedrohung für PCs ist die entdeckte Logofail-Sicherheitslücke. Nach dem Einschalten eines PCs oder Laptops wird meistens direkt noch vor dem Starten von Windows oder Linux das Logo des Herstellers wie MSI, Asus, Dell, HP oder andere angezeigt.

Wikipedia-Link (englisch) zur Logofail-Sicherheitslücke [Link zu externer Webseite]

Windows erkennt die Schadsoftware nicht !

Bei der Logofail-Sicherheitlücke ist es für Schadsoftware möglich, dieses als JPG, BMP oder GIF im UEFI gespeicherte Bild mit Schadcode zu manipulieren. Beim Laden des Bildes, also des Hersteller-Logos, kann dieser Schadcode dann auf UEFI-Ebene noch vor Windows oder Linux ausgeführt werden und wird auch später von Virenscannern unter Windows nicht mehr erkannt.

Neuinstallation von Windows oder Linux hilft nicht

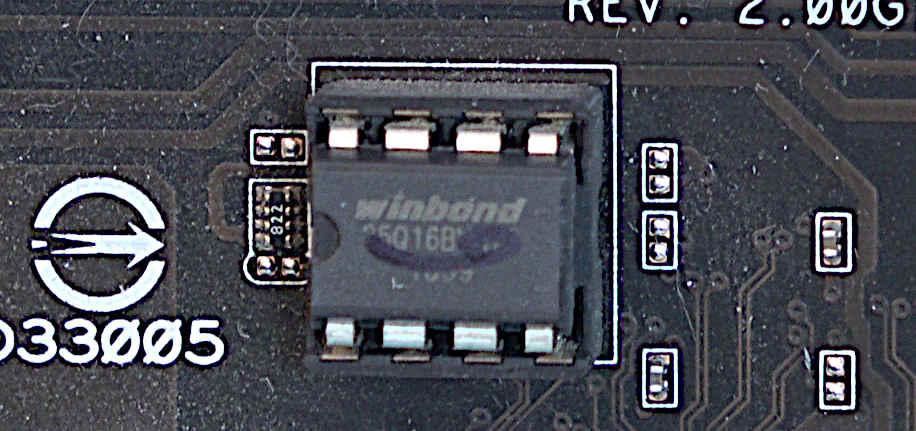

Auch das neue Aufspielen und Installieren von Windows oder Linux beseitigt den Schadcode nicht. Dieser ist praktisch im UEFI-Chip (früher Bios-Chip) dauerhaft gespeichert und kann nur mit einem Neuprogrammieren des UEFI-Chips (Bios-Update) entfernt werden.

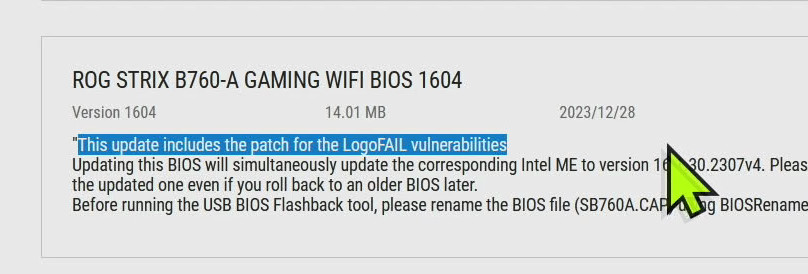

Damit es soweit erst gar nicht kommt, bieten praktisch alle betroffenen Hersteller von Mainboards und Laptops eine neue Firmware (früher Bios) zum Download und Installieren an. Das sollte jeder Betroffene zeitnah installieren.

Dell hat eine spezielle Webseite für betroffene Dell-Geräte [Link zu externer Webseite]

Lenovo informiert hier über Logofail [Link zu externer Webseite]

Asus, Asrock, Gigabyte, MSI und andere Mainboard-Hersteller bieten die UEFI-Updates auf der jeweiligen Produktseite an [Link zu externer Webseite]

Wer ist von Logofail betroffen?

Betroffen kann praktisch jeder PC und jedes Laptops sein, egal ob mit Intel- oder AMD-Prozessor, ganz egal wie alt der Rechner ist, brandneue Komponenten sind genauso betroffen wie UEFI-Rechner ab 2012. UEFI-Bios-Hersteller wie Phoenix, Insyde und AMI sind auf jeden Fall betroffen, andere UEFI-Bios-Hersteller möglicherweise auch.

Phoenix informiert auf dieser Webseite über das Problem [Link zu externer Webseite]

Der UEFI-Hersteller Insyde informiert hier über Logofail [Link zu externer Webseite]

UEFI-Bios-Hersteller AMI hat hier Infos zu Sicherheitslücken [Link zu externer Webseite]

Verschiedene Namen für Logofail

Die Logofail-Sicherheitslücke kann dabei verschiedene Namen bei den Herstellern haben. Sie kann einfach als Logofail bezeichnet werden, ebenso auch als CVE-2023-40238, auch als TianoCore EDK II Sicherheitslücke oder mit den Bezeichnungen CVE-2023-45229, CVE-2023-45230, CVE-2023-45231, CVE-2023-45232, CVE-2023-45233, CVE-2023-45234, CVE-2023-45235.

TianoCore EDK 2 wird bei Wikipedia erklärt [Link zu externer Webseite]

Fazit: UEFI (Bios) Update jetzt installieren

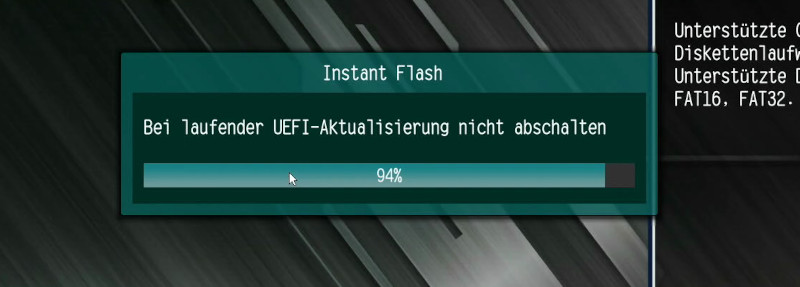

Installiert euer UEFI-Update am besten jetzt. Schaut im Youtube-Video wie das genau funktioniert.

Risiko UEFI-Bios-Update

Grundsätzlich ist ein UEFI-Update und Bios-Update immer ein kritischer Vorgang, der nicht fehlschlagen darf. Im schlechtesten Fall wenn das Update fehlschlägt funktioniert der PC oder das Laptop gar nicht mehr. Schaut hier im Youtube-Video über das Risiko eines UEFI-Updates.